Los ciberataques son una amenaza cada vez más frecuente y sofisticada en el mundo digital. Para comprender mejor cómo se desarrollan estos ataques y cómo podemos prevenirlos o mitigarlos, es necesario conocer las fases que siguen los ciberdelincuentes para lograr sus objetivos. En la siguiente entrada, analizaremos en detalle el modelo de la Cyber Kill Chain, que describe las etapas de un ataque cibernético, desde la recolección de información hasta la ejecución del ataque. También veremos algunos ejemplos de ataques reales que se han basado en este modelo y las medidas de seguridad que podemos adoptar para protegernos.

Si quieres saber más sobre las fases de un ataque cibernético, sigue leyendo este artículo.

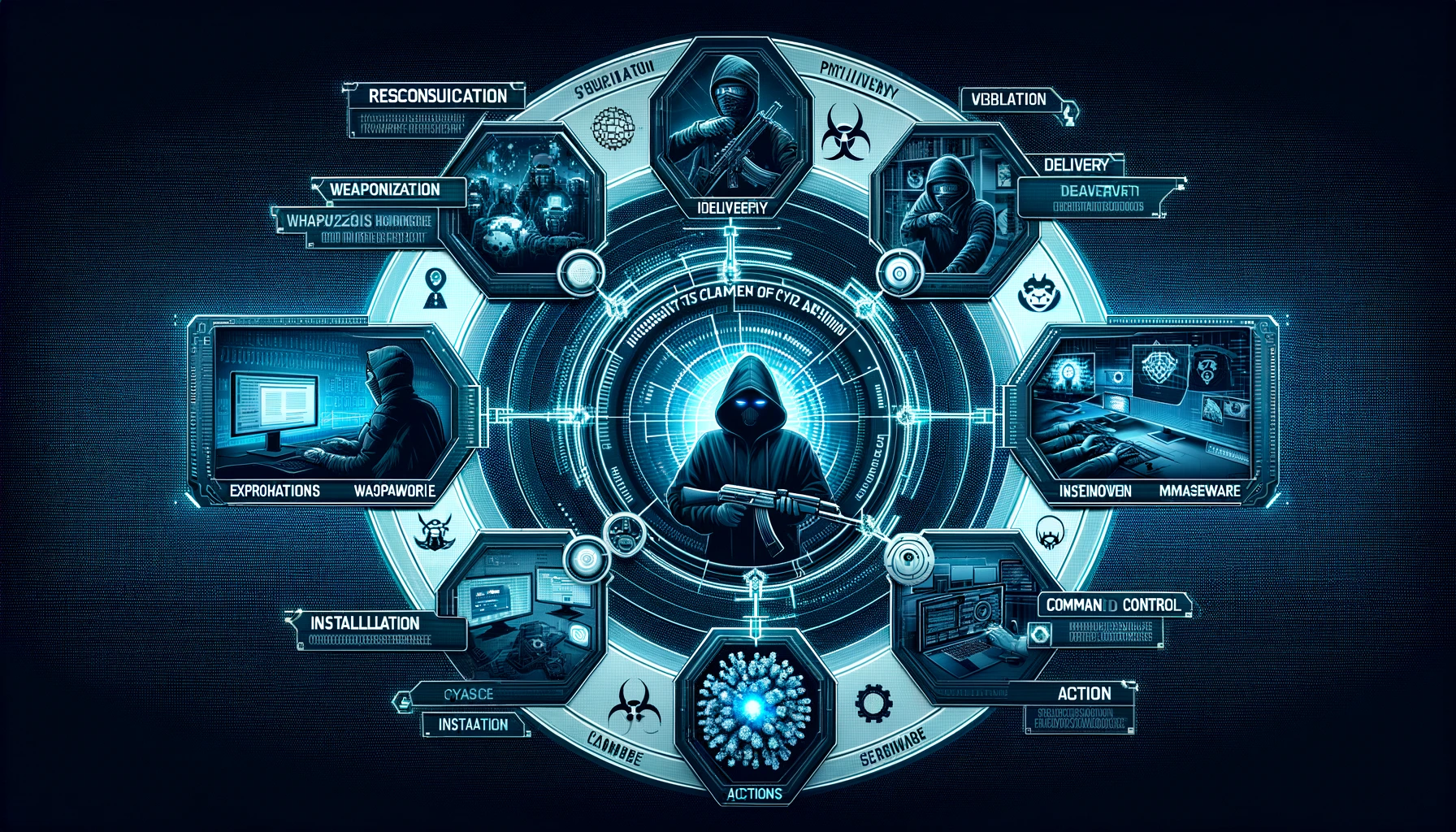

Fases del ciclo de vida de un ciberataque

He aquí un rápido resumen de las seis etapas del ciclo de vida de un ciberataque.

1. Reconocimiento

Como su nombre indica, esta es la etapa en la que un posible adversario cibernético recopila la inteligencia e información que necesita para comenzar a planificar su ataque. A menudo, los actores maliciosos recopilan información de sitios web populares y ampliamente utilizados, como Facebook y Linkedin.

Éstos también podrían obtener información en sitios web específicos de su objetivo o recopilar correos electrónicos enviados y recibidos por los empleados. La fase de reconocimiento incluye investigación y recopilación de inteligencia sobre una red, seguridad de datos, y en el código de aplicaciones o sitios web relevantes.

2. Blindaje y suministro

Después de finalizar la etapa de reconocimiento, el siguiente paso es convertir esa información en armas. La fase de entrega de la etapa de blindaje puede variar, pero generalmente incluye phishing por correo electrónico, enlaces con virus o archivos adjuntos maliciosos.

En muchos casos, nada más se necesita que un usuario abra un enlace malicioso o descargue e instale malware malicioso para proporcionar acceso al sistema.

3. Explotación

La siguiente etapa del ciclo de vida del ataque cibernético después de la etapa de blindaje es aprovechar la vulnerabilidad una vez que se implementa el exploit en la red, sistema o código.

El éxito de esta etapa es la primera entrada del adversario en la organización, similar a obtener un punto de apoyo en una brecha y convertirla en un área de preparación.

4. Instalación

Al igual que al final de la etapa de explotación, la instalación es cuando el dispositivo de entrega y el malware malicioso hacen su trabajo comprometiendo el área deseada.

El objetivo principal de la etapa de instalación no es obtener acceso a los datos deseados, sino proporcionar una conexión segura a la red o sistema para que los adversarios inicien el ataque.

5. Mando y control

Igual que cuando se habla de blindaje y suministro, el comando y control a veces se separan, pero están estrechamente relacionados. Esta etapa hace exactamente lo que suena. Los adversarios están ahora al mando de cada lado de la conexión establecida y ejecutan sus planes de ataque.

Están efectivamente en control de la red, sistema o aplicación de su víctima prevista. Los atacantes comienzan a extraer información privada o datos sensibles y a recopilarla en su extremo.

6. Acciones

Quizás no sea la etapa con el mejor nombre; aquí es cuando los adversarios toman medidas para lograr su intención original. Hay muchas formas en que pueden actuar sobre la intrusión que crearon.

A veces, son ataques altamente publicitados donde se cambia o se desfigura un sitio web prominente para impulsar una agenda, avergonzar a una persona o empresa, o retener datos robados a cambio de un rescate. Otras veces, el público en general solo se entera de la violación de datos semanas o meses después del ataque.

Un ejemplo real de ciberataque

Un ejemplo real de ciberataque que tuvo graves consecuencias fue el que sufrió la empresa Colonial Pipeline en mayo de 2021. Esta empresa es la responsable de transportar el 45% del combustible que se consume en la costa este de Estados Unidos, desde Texas hasta Nueva York. El ataque consistió en un ransomware, es decir, un tipo de malware que cifra los archivos del sistema y pide un rescate para liberarlos.

El grupo de hackers que perpetró el ataque se llama DarkSide, y se cree que tiene origen en Europa del Este. Según ellos, su objetivo era obtener dinero, no causar problemas sociales. Sin embargo, el ataque provocó una escasez de gasolina en varios estados, un aumento de los precios, el desabastecimiento de algunos aeropuertos y el estado de emergencia en algunas regiones. Asimismo, la empresa Colonial Pipeline tuvo que pagar unos 4,4 millones de dólares para recuperar el control de sus sistemas.

Este caso demuestra la importancia de la ciberseguridad y la necesidad de proteger las infraestructuras críticas de posibles ataques. Algunas medidas que se pueden tomar para evitar o mitigar los efectos de un ciberataque son: mantener los sistemas actualizados, realizar copias de seguridad, usar antivirus y firewalls, educar a los usuarios sobre los riesgos y las buenas prácticas, y contar con un plan de respuesta y recuperación ante incidentes.

¿Cómo puedes protegerte de los ciberataques?

Los ciberataques son cada vez más frecuentes, sofisticados y dañinos, y pueden afectar a cualquier sector o ámbito de la sociedad. Por eso, es necesario contar con medidas de prevención, detección y respuesta adecuadas, que se adapten a las necesidades y características de cada caso. En Asperis Security, somos expertos en ciberseguridad y ofrecemos servicios para proteger tus datos, como:

- Auditorías de seguridad: Hacemos un análisis exhaustivo de tu infraestructura, tus sistemas y tus procesos, para identificar y corregir las vulnerabilidades y los riesgos que puedan comprometer tu seguridad.

- Pentesting: Simulamos un ataque real a tu red o a tu aplicación, para evaluar tu nivel de resistencia y tu capacidad de reacción ante una amenaza, y para proponerte las mejores soluciones para mejorar tu defensa.

- Ciberinteligencia: Recopilamos, analizamos y compartimos información sobre las amenazas, los actores y las tendencias que afectan a tu sector o a tu entorno, para anticiparnos a sus acciones y para mejorar tu estrategia de seguridad.

Formación: Impartimos cursos y talleres sobre ciberseguridad, para concienciar y capacitar a tu equipo humano, para que conozca los riesgos y las buenas prácticas, y para que se convierta en tu mejor aliado para proteger tus datos.

Si quieres saber más sobre nuestros servicios, puedes visitar nuestra página web o contactarnos por teléfono o por correo electrónico.