Juan es un ingeniero informático. Sus años de estudio lo han preparado para ocupar un buen puesto dentro de una modesta empresa. Como todas las mañanas, llega más temprano que el resto de sus compañeros, café en mano, listo para revisar las tareas del día, prepararse para las tediosas reuniones y las rutinarias operaciones.

Enciende su computadora. Inusualmente está más rápida que de costumbre.

Una pantalla con muchos matices color rojo aparece repentinamente. Ajusta sus gafas. Lee detenidamente el texto con su inglés poco pulido: “Ooops, your files have been encrypted!” .

Salta de su asiento. No ha llegado casi nadie a la oficina, sube al quinto piso, corre a la Dirección General de la empresa. Abre la puerta súbitamente –¡Hemos sido hackeados! – dice jadeando.

Media hora antes de la llegada de Juan, Alicia, la eficiente y tempranera secretaria de Dirección había recibido un correo de su banco donde le indicaban descuentos del 70% en la tienda de ropa que ella frecuentaba.

Hackers habían utilizado técnicas de Spear-Phishing para conocer que banco utilizaba Alicia, y que tienda de ropa era su favorita. De esa forma crearon un mensaje de email convincente que le hizo creer que era genuino. Y seguidamente clickeó en la oferta.

De inmediato se ejecutó una cadena de eventos, ella no lo notó. Al no tener respuesta de la página de ofertas optó por dejarlo para después.

Minutos luego todo era un caos en la empresa, habían sido infectados con Wannacry, un tipo de Ransomware, un “software secuestrador”. Lo que seguía era el infierno para cualquier departamento de sistemas, empresas, empresarios, sus clientes y empleados. Y lo peor, es que tienen el tiempo contado. Si no pagan a los secuestradores, sus archivos serán borrados, vendidos, o distribuidos en la Dark Web.

El mayor temor actual de Ciberseguridad en las empresas: El Ransomware

El Ransomware es un tipo de Malware que ingresa en los sistemas informáticos y encripta o bloquea el acceso a datos importantes almacenados hasta que un pago sea realizado, normalmente en la criptomoneda Bitcoin, y en un tiempo establecido.

Las computadoras afectadas mostrarán una pantalla roja, similar a la imagen, con todos los datos: El tiempo restante, la explicación de lo sucedido, y el hash (dirección) de la cuenta en Bitcoins a la que deben hacer el pago.

El monto de rescate depende de muchos factores, normalmente entre 100 y 300 dólares americanos, lo mínimo como para que las personas no hagan un escándalo o avisen a las autoridades.

Pero para todos los sistemas no es igual. Esta amenaza ataca a quien sea, desde computadoras personales en casa, hasta sistemas gubernamentales, industriales, de seguridad, etc. Aunque han tenido particular inclinación hacia las empresas de Salud.

Para esas organizaciones el monto suele ser mucho mayor, de acuerdo a la consideración financiera que evalúe el ciberdelincuente.

Consecuencias de los ataques en Empresas y Organizaciones

El impacto de este tipo de ataque suele ser variado, normalmente gira entre estas consecuencias:

- Consideraciones morales sobre si la empresa debe o no pagar el rescate.

- Deben cumplir con las regulaciones, las cuales establecen que las empresas deben seguir un protocolo de respuesta de incidentes que incluye dar aviso a las autoridades, clientes, proveedores y todo aquel que pudiera ser afectado.

- Perdidas económicas propias de perder operatividad por un tiempo.

- Pérdida de confianza por parte de empleados, clientes y proveedores.

- Pérdida de alguna parte de la información. No hay garantías de que todos los datos puedan ser recuperados completamente, independientemente de si se hace o no un pago.

- Consecuencias legales, demandas y litigios por partes afectadas.

Este tipo de ataques no es nuevo, existen desde la época de los Floppy Disk, pero la Internet y la organización de grupos criminales, y algunos apoyados por gobiernos, han logrado que los ataques se hayan perfeccionado y camuflado mejor.

Ni hablar de como en las redes sociales las personas dejan información personal clave que puede ser utilizada por agentes maliciosos para realizar ataques de phishing o spear-phishing.

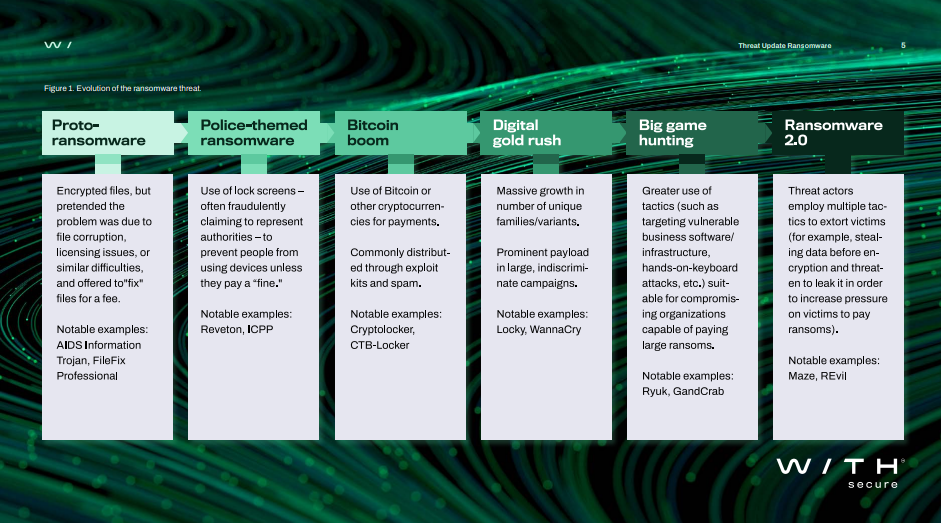

En ésta imagen, tomada de este reporte de withsecure.com, se nos explica cuál ha sido la evolución de esta amenaza digital:

Tipos de Ransomware

Existen cuatro tipos conocidos de ransomware, su utilización depende de las legislaciones, los países y los tipos de víctimas.

- Cifrado de archivos. Similar al ejemplo presentado en la introducción de este artículo. La victima ve la pantalla con las instrucciones, puede navegar en su computadora pero no puede abrir sus documentos porque han sido modificados con algún algoritmo de cifrado, especialmente los que el Hacker considere mas importantes. Tienen un tiempo limitado para hacer el pago, son montos relativamente bajos.

- Bloqueo de acceso al sistema. En este tipo de ataques tanto el mouse como el teclado del usuario pueden estar parcialmente bloqueados, al igual que el acceso al Escritorio del sistema. Una ventana con una sala de chat es el único intermediario entre el atacante y la victima, y por allí se giran las instrucciones. Los datos no son cifrados.

- Amenazas de divulgación (doxing). Similar a los casos anteriores, pero son mas novedosos, donde, además de la posibilidad de que los datos sean borrados, hay la amenaza de hacerlos público, o distribuirlos en la Dark Web, donde pueden ser accesados por otros atacantes, competidores, etc.

- Ransomware móvil. Similar al Bloqueo de Acceso, el ransomware en dispositivos móviles ha consistido hasta ahora en bloquear el acceso a dicho dispositivo ,a cambio de realizar un pago. Una vez realizado, el atacante provee la llave de des-encriptación para poder desbloquearlo. Para leer mas recomiendo el artículo completo realizado por Xataka al respecto.

Escalofriantes ejemplos de Ransomware

Estos son algunos ejemplos de los ataques mas destacados en los últimos años:

- WannaCry (2017): Un ataque a nivel mundial que afectó a sistemas basados en Windows, explotando una vulnerabilidad de SMB. Causó estragos en empresas, hospitales y servicios gubernamentales.

- NotPetya (2017): Inicialmente confundido con Petya, NotPetya fue un ataque que afectó principalmente a Ucrania y se disfrazó como un ransomware, pero su verdadero objetivo era la destrucción de datos.

- Ryuk (2018): Dirigido principalmente a grandes corporativos y organizaciones gubernamentales. Ryuk se enfoca en objetivos específicos y exige rescates significativos.

- GandCrab (2018): Con un modelo de Ransomware-as-a-Service (RaaS), GandCrab se propagó ampliamente a través de campañas de phishing, afectando a usuarios individuales y empresas.

- LockerGoga (2019): Afectó a empresas industriales y de manufactura. Se destacó por cifrar no solo archivos, sino también sistemas enteros, lo que causó graves interrupciones operativas.

- Maze (2019): Introdujo la táctica de exfiltrar datos antes de cifrarlos, amenazando con publicar la información confidencial si no se pagaba el rescate. Maze ha evolucionado y ha sido utilizado en ataques específicos.

- Sodinokibi (REvil) (2019): Conocido por atacar a grandes empresas y exigir rescates multimillonarios. Ha impactado sectores como legal, servicios financieros y salud.

- DoppelPaymer (2019): Similar a Ryuk, DoppelPaymer ha dirigido sus ataques a grandes empresas y organizaciones, cifrando archivos y exigiendo rescates considerables.

- NetWalker (2020): Centrado en el sector sanitario durante la pandemia de COVID-19. Los atacantes amenazaron con filtrar información sensible de pacientes si no se pagaba el rescate.

- Conti (2020): Un ransomware que ha afectado a organizaciones gubernamentales y empresas. Se caracteriza por el uso de tácticas de doxing para presionar a las víctimas.

- REvil (2021): Este grupo vuelve en el 2021 convirtiéndose en el responsable del 37% de todos los ataques de Ransomware.

- DarkSide (2021): Ejecuta el famoso ataque a la distribuidora de hidrocarburos Colonial Pipeline. La empresa pagó 4.4 millones de dólares a los hackers, quienes entregaron una herramienta para volver a las operaciones normales, pero que era bastante difícil de ejecutar.

- Conti (2022): Vuelve a ser uno de los protagonistas al ser responsable junto a otras organizaciones, de los ataques a diversos sistemas del gobierno de Costa Rica.

- BlackByte (2022): Famosos por el ataque al equipo de Fútbol Americano “49s”.

- CL0P (2023): Grupo que tuvo mucho que ver con el crecimiento de un 95% de los ataques en 2023. Aprovecharon vulnerabilidades en sistemas de transferencias de datos como GoAnywhere y MOVEit.

¿Cómo llega un sistema a infectarse?

Las principales formas de infección son a través de la ingeniería social y el phishing, dos técnicas que buscan en las debilidades humanas oportunidades para poder instalar sus vectores eficientemente.

Un email puede parecer inofensivo, pero al dar clic en algún botón del mensaje, comienza una descarga no solicitada, son los vectores del ransomware.

Otra forma es a través de Exploits de software y vulnerabilidades de sistemas, especialmente WordPress, sistemas operativos de servidores, y Windows. Otra forma mas compleja es el uso de kits de Ransomware, los cuales pueden ser adquiridos por cualquier ciberdelincuente con los contactos apropiados.

Respuestas y Prevención

Sin lugar a dudas que los dos factores mas importantes son la educación de los usuarios y el respaldo de datos constante, y de forma segura. En España, como dije anteriormente, existe un protocolo a seguir para estos casos, que incluye el aviso a las autoridades, y las acciones de cara a los clientes y demás víctimas.

Este tipo de ataques no es nada nuevo, por lo que ya existen medidas automáticas y manuales que pueden ser tomadas para evitarlo. La primera defensa son los usuarios informados, lo siguiente son los sistemas que detectan y previenen que continúe el ciclo del Malware y permiten que lo detengan a tiempo.

Las actualizaciones de sistemas operativos, programas, firmwares, etc. son una buena forma también para evitar el uso de Exploits y vulnerabilidades que puedan servir de puerta de entrada a los atacantes.

Si desea mas información sobre como proteger a su organización, en Asperis lo podemos asesorar.